개발자(1초안에 해답 출력하고 죽는 프로그램 만들기 전문가)

해커(온갖 기이하고 뒤틀린 필터 우회해서 flag 뽑아내기 전문가)

그럼 난 뭘해야댐?

'????' 카테고리의 다른 글

| Surrender (0) | 2024.09.03 |

|---|---|

| 해킹 합니다. (0) | 2023.08.22 |

| 이걸 쓰는사람이 있네 (0) | 2023.03.09 |

| 똑같은거 2년째 쳐다보나 (0) | 2023.02.03 |

| 기타 유입에 이상한게 있었는데 (0) | 2022.08.24 |

똑같은거 2년째 쳐다보나

https://07001lab.tistory.com/entry/webhackingkr-Challenge-%F0%9F%8D%8A-PHP-%EC%8B%A4%ED%8C%A8 webhacking.kr Challenge 🍊 / PHP / (실패) https://07001lab.tistory.com/entry/webhackingkr-Challenge-%F0%9F%8D%8A webhacking.kr Challenge 🍊 orange rfi 터

07001lab.tistory.com

내가 졌다

|

1

|

$url = $_GET['url'].".txt";

|

cs |

이거 한줄 못뚫어서 졌다

난 더 모르겠다

아는사람은 진작에 풀었고

나처럼 잡고있던사람은 진작에 집어던졌겠지

에휴

인생

'????' 카테고리의 다른 글

| 사실 CTF도 알고리즘같은게 아니었을까? (1) | 2024.09.03 |

|---|---|

| 해킹 합니다. (0) | 2023.08.22 |

| 이걸 쓰는사람이 있네 (0) | 2023.03.09 |

| 똑같은거 2년째 쳐다보나 (0) | 2023.02.03 |

| 기타 유입에 이상한게 있었는데 (0) | 2022.08.24 |

웹해킹 합니다.

불법적인거 안합니다.

점검 이후 일어나는 모든 사고에 대해서는 책임 안집니다.

모든 작업은 원격지에서 진행합니다.

타겟의 보안장비에 따라서 결과가 달라질 수 있습니다.

neoacademy.report (22-04-22 ~ 22-04-29 / 1w 1d)

https://gitlab.com/D0C70R_CH01/neoacademy.report

보고서 예시. (엠바고 해제됨)

기본 1주 작업

선금 100,000

후금 200,000

연장시 1주일마다 후금에

추가 100,000

최대 2번가능

(총 300,000 ~ 500,000 KRW)

선금 입금 확인시 작업 시작

작업 종료 후 보고서 작성후 클라이언트에 보고

이후 n회 수정(가격에 영향 X)

보고서 최종안 전송 후 후금 지급

보고서는 엠바고 OTR 둘다 가능

흔적 남겨주시거나 디스코드 d0c70r_ch01 로 연락하면 찾아갑니다.

'????' 카테고리의 다른 글

| 사실 CTF도 알고리즘같은게 아니었을까? (1) | 2024.09.03 |

|---|---|

| Surrender (0) | 2024.09.03 |

| 이걸 쓰는사람이 있네 (0) | 2023.03.09 |

| 똑같은거 2년째 쳐다보나 (0) | 2023.02.03 |

| 기타 유입에 이상한게 있었는데 (0) | 2022.08.24 |

람쥐

https://gitlab.com/D0C70R_CH01/doctor_choi_the_reader

최박사 | D0C70R_CH01 / 최박사TTS봇 · GitLab

□□□ : 어이 개발자양반 고쳐보쇼

gitlab.com

https://discord.com/oauth2/authorize?client_id=1001200593328676895&permissions=36719617&scope=bot

Discord - A New Way to Chat with Friends & Communities

Discord is the easiest way to communicate over voice, video, and text. Chat, hang out, and stay close with your friends and communities.

discord.com

봇 초대 링크

https://gitlab.com/D0C70R_CH01/doctor_choi_the_reader#%EB%AA%85%EB%A0%B9%EC%96%B4

최박사 | D0C70R_CH01 / 최박사TTS봇 · GitLab

□□□ : 어이 개발자양반 고쳐보쇼

gitlab.com

디스코드 TTS봇 만들던거 정식 릴리즈 해서 다른 서버에서도 초대링크로 초대하고 쓸수 있어요.

널리널리 퍼뜨려주시고 커피도 많이 사주세요.

명령어

기본 접두사 : ?

정보 / info

- 봇의 정보를 출력합니다.

핑 / ping

- 지연시간을 출력합니다.

설치 / install

- 봇이 텍스트를 읽을 텍스트 채널을 지정합니다.

- 한번 지정한 이후에도 변경이 가능합니다.

- 지정되어있지 않으면 이하의 명령어가 작동하지 않습니다.

제거 / uninstall

- 봇이 텍스트를 읽을 텍스트 채널을 제거합니다.

입장 / join

- 봇을 음성 채널에 입장시킵니다.

- 음성 채널에 입장한 상태로 실행시켜야 작동합니다.

- 잠수 채널의 경우 입장하지 않습니다.

퇴장 / leave

- 봇을 음성 채널에서 퇴장시킵니다.

스킵 / skip

- 읽던 문구를 즉시 멈춥니다.

커피 / coffee

- 가난한 최박사에게 커피를 사주세요.

'연구글 > Node.js' 카테고리의 다른 글

| "최박사, 읽는자" 가 업데이트 되었습니다. (0) | 2022.08.23 |

|---|---|

| 디스코드 TTS 봇을 만들었습니다. (0) | 2022.07.31 |

| BLIND SQL Injection 빰빰빰 빠바바밤!!!! v 1.4 업데이트 했습니다. (0) | 2020.09.22 |

| BLIND SQL Injection 빰빰빰 빠바바밤!!!! v 1.3 업데이트 (0) | 2020.08.24 |

| BLIND SQL INJECTION 빰빰빰 빠바바밤!!!!을 1.2로 업데이트 했습니다. (0) | 2020.08.21 |

근데 왜 클론을 안하고 포크를 해갔담

가져가는김에 별도 찍어주지

'????' 카테고리의 다른 글

| Surrender (0) | 2024.09.03 |

|---|---|

| 해킹 합니다. (0) | 2023.08.22 |

| 똑같은거 2년째 쳐다보나 (0) | 2023.02.03 |

| 기타 유입에 이상한게 있었는데 (0) | 2022.08.24 |

| 이거 해결법 아시는분 (0) | 2022.05.13 |

|||| 7C204865726520697320796F752C2045686E207C ||||

4L || AB Project

D0C70R_CH01 | A'Ser | 1103042 | Sed | xxxx xxx

|||| 3C0BD164579067836A322A246BC4A6D9A72D9F29 ||||

|||| 16CFA1D8784E46D62AE5D923BA05231D5070710B ||||

https://07001lab.tistory.com/entry/webhackingkr-Challenge-%F0%9F%8D%8A-PHP-%EC%8B%A4%ED%8C%A8

webhacking.kr Challenge 🍊 / PHP / (실패)

https://07001lab.tistory.com/entry/webhackingkr-Challenge-%F0%9F%8D%8A webhacking.kr Challenge 🍊 orange rfi 터트려야되는거같은데 저게 rfi가 터지는 코드인가? 리뉴얼 첫날부터 계속 쳐다봤는데 모르겠음 최신기술 공

07001lab.tistory.com

뭔지 알아야 공부를 하지

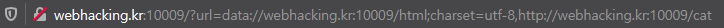

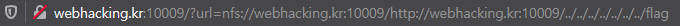

잴위에 invalid host or port 뜨는건 당연함

webhacking.kr:10009 가 아니라 개인서버IP:80 들어가있어서 그럼

나머지 다통과했는데

$url = $_GET['url'].".txt";

이건 뒤졌다깨어나도 모르겠다

페이로드 뒤에 뭘 갖다붙여야 저걸 통과시킬수있는거냐?

애초에 접근법부터 잘못했냐?

ㅅㅂ 모르는것도 죄고 모르는데 알려고하지 않는것도 죄라는데

아무도 안알려주는데 어쩌라고

나는 알고싶다고

리뉴얼 첫날부터 쳐다보고있었는데

나는 왜 아직도 못풀었냐고

내가 멍청한거냐

'????' 카테고리의 다른 글

| 해킹 합니다. (0) | 2023.08.22 |

|---|---|

| 이걸 쓰는사람이 있네 (0) | 2023.03.09 |

| 기타 유입에 이상한게 있었는데 (0) | 2022.08.24 |

| 이거 해결법 아시는분 (0) | 2022.05.13 |

| 질문두개만 받아주실분 (0) | 2022.03.30 |

https://07001lab.tistory.com/entry/webhackingkr-Challenge-%F0%9F%8D%8A

webhacking.kr Challenge 🍊

orange rfi 터트려야되는거같은데 저게 rfi가 터지는 코드인가? 리뉴얼 첫날부터 계속 쳐다봤는데 모르겠음 최신기술 공부 어디서함?

07001lab.tistory.com

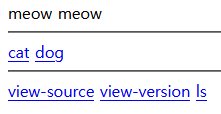

발단

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

|

<?php

if($_GET['view_source']){ highlight_file(__FILE__); exit; }

if($_GET['view_version']){ echo phpversion(); exit; } // 7.3.8-1+ubuntu18.04.1+deb.sury.org+1

if($_GET['ls']){ system("ls -a"); exit; } // to prove for about there is not hidden files in this directory. you dont have to run dirbuster!

if(isset($_GET['url'])){

$url = $_GET['url'].".txt";

if(!filter_var($url, FILTER_VALIDATE_URL)) exit("invalid url");

if(!preg_match("/http:\/\/webhacking.kr:10009\//",$url)) exit("invalid server");

if(preg_match("/@|#|\(|\)|\\$|`|'|\"|_|{|}|\?/",$url)) exit("you are not orange");

if((parse_url($url)['host'] !== "webhacking.kr") || (parse_url($url)['port'] !== 10009)) exit("invalid host or port");

if(parse_url($url)['user'] || parse_url($url)['pass']) exit("you are not orange");

include $url;

}

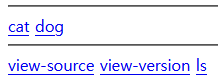

echo "<hr><a href=./?url=http://webhacking.kr:10009/cat>cat</a> <a href=./?url=http://webhacking.kr:10009/dog>dog</a> <hr><a href=./?view_source=1>view-source</a> <a href=./?view_version=1>view-version</a> <a href=./?ls=1>ls</a>";

?>

|

cs |

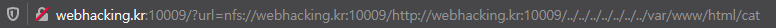

귀찮으니 반말

일단 코드를 보자

url을 get으로 받아서 잴 뒤에 .txt 를 단다음

정상적인 URL인지 체크

http://webhacking.kr:10009/ 문자열이 존재하는지 체크

@ # ( ) \$ ` ' " _ { } ? 가 존재하는지 체크

host가 webhacking.kr 이고 port가 10009 인지 체크

user pass가 없는지 체크

한 뒤 url을 가져온다.

cat 버튼을 누르면

이렇게 된다.

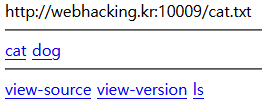

dog 버튼을 눌러도

이렇게 된다.

////////////////////////////////////////////////////////////////////////////////////////////////

|

7

|

if(!filter_var($url, FILTER_VALIDATE_URL)) exit("invalid url");

|

cs |

7번줄

schema://user:pass@host:port/path?=query=foobar#fragment

이렇게 url스럽게 생겼는지 체크한다.

|

10

|

if((parse_url($url)['host'] !== "webhacking.kr") || (parse_url($url)['port'] !== 10009)) exit("invalid host or port");

|

cs |

10번줄

host가 webhacking.kr이고 port가 10009인지 체크한다.

우회하는 방법이야 있지만

|

9

|

if(preg_match("/@|#|\(|\)|\\$|`|'|\"|_|{|}|\?/",$url)) exit("you are not orange");

|

cs |

이 나쁜 9번줄이 방해하고 있으니 우회할 방법을 모르겠다.

////////////////////////////////////////////////////////////////////////////////////////////////

근데 궂이 http schema를 써야되나?

1트

data schema를 사용한다.

10번라인때문에 host랑 port를 넣어야 한다.

근데 놀랍게도 작동한다.

ㅖ.

근데 base64 인코딩해서 이상한거 막 집어넣을수 있다.

혹시?

|

6

|

$url = $_GET['url'].".txt";

|

cs |

6번줄 : ㅋㅋ

뒤에 .txt가 달려서 base64 디코딩을 못한다.

최박사 시즌 172288596호 멸망

////////////////////////////////////////////////////////////////////////////////////////////////

다른 schema 없나?

2트

file://

이라는 친구가 있다.

https://stackoverflow.com/questions/12711584/how-to-specify-a-local-file-within-html-using-the-file-scheme

How to specify a local file within html using the file: scheme?

I'm loading a html file hosted on the OS X built in Apache server, within that file I am linking to another html file in the same directory as follows: <a href="2ndFile.html"><button type="

stackoverflow.com

읽어보자.

안된다.

최박사 시즌 2060630504호 멸망

////////////////////////////////////////////////////////////////////////////////////////////////

얘는 되겠지

3트

nfs://

라는 친구도 있다.

https://datatracker.ietf.org/doc/html/rfc2224

RFC 2224 - NFS URL Scheme

datatracker.ietf.org

귀찮으니 rfc 로 설명 대신하겠다.

?!

ctf 역사와 전통에 따라서 flag는 /flag 에 들어있을거다.

|

6

|

$url = $_GET['url'].".txt";

|

cs |

6번줄 : ㅋㅋ

/flag 에 들어있댔지 /flag.txt 에 들어있다 하진 않았다 ㅋㅋ

자 그럼 저 라인은 어떻게 우회해야 하나.

몰?루

최박사 시즌 349946786호 멸망

////////////////////////////////////////////////////////////////////////////////////////////////

님들은 이런거 하지 마세요

https://07001lab.tistory.com/entry/%EB%98%91%EA%B0%99%EC%9D%80%EA%B1%B0-2%EB%85%84%EC%A7%B8-%EC%B3%90%EB%8B%A4%EB%B3%B4%EB%82%98

똑같은거 2년째 쳐다보나

https://07001lab.tistory.com/entry/webhackingkr-Challenge-%F0%9F%8D%8A-PHP-%EC%8B%A4%ED%8C%A8 webhacking.kr Challenge 🍊 / PHP / (실패) https://07001lab.tistory.com/entry/webhackingkr-Challenge-%F0%9F%8D%8A webhacking.kr Challenge 🍊 orange rfi 터

07001lab.tistory.com

'연구글 > ????' 카테고리의 다른 글

| "정규식 마스터" (0) | 2022.01.03 |

|---|---|

| RegexAmateur (2) | 2021.12.28 |

| 최박사가 설명하는 해킹 입문하는법 (0) | 2021.12.27 |

| 코드 이렇게 짜지 마세요 - 2 (0) | 2021.07.16 |

| 코드 이렇게 짜지 마세요 - 1 (0) | 2020.11.17 |

cheonghub라는 이상한게 몇번씩 찍히길래 뭔가 했더니

이런거였구만

'????' 카테고리의 다른 글

| 이걸 쓰는사람이 있네 (0) | 2023.03.09 |

|---|---|

| 똑같은거 2년째 쳐다보나 (0) | 2023.02.03 |

| 이거 해결법 아시는분 (0) | 2022.05.13 |

| 질문두개만 받아주실분 (0) | 2022.03.30 |

| gen.codegate2022.org / 2022 코드게이트 후기 (0) | 2022.02.28 |