람쥐

https://gitlab.com/D0C70R_CH01/doctor_choi_the_reader

최박사 | D0C70R_CH01 / 최박사TTS봇 · GitLab

□□□ : 어이 개발자양반 고쳐보쇼

gitlab.com

https://discord.com/oauth2/authorize?client_id=1001200593328676895&permissions=36719617&scope=bot

Discord - A New Way to Chat with Friends & Communities

Discord is the easiest way to communicate over voice, video, and text. Chat, hang out, and stay close with your friends and communities.

discord.com

봇 초대 링크

https://gitlab.com/D0C70R_CH01/doctor_choi_the_reader#%EB%AA%85%EB%A0%B9%EC%96%B4

최박사 | D0C70R_CH01 / 최박사TTS봇 · GitLab

□□□ : 어이 개발자양반 고쳐보쇼

gitlab.com

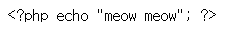

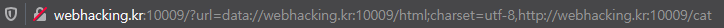

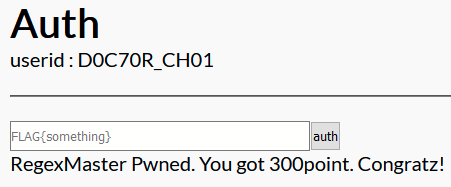

디스코드 TTS봇 만들던거 정식 릴리즈 해서 다른 서버에서도 초대링크로 초대하고 쓸수 있어요.

널리널리 퍼뜨려주시고 커피도 많이 사주세요.

명령어

기본 접두사 : ?

정보 / info

- 봇의 정보를 출력합니다.

핑 / ping

- 지연시간을 출력합니다.

설치 / install

- 봇이 텍스트를 읽을 텍스트 채널을 지정합니다.

- 한번 지정한 이후에도 변경이 가능합니다.

- 지정되어있지 않으면 이하의 명령어가 작동하지 않습니다.

제거 / uninstall

- 봇이 텍스트를 읽을 텍스트 채널을 제거합니다.

입장 / join

- 봇을 음성 채널에 입장시킵니다.

- 음성 채널에 입장한 상태로 실행시켜야 작동합니다.

- 잠수 채널의 경우 입장하지 않습니다.

퇴장 / leave

- 봇을 음성 채널에서 퇴장시킵니다.

스킵 / skip

- 읽던 문구를 즉시 멈춥니다.

커피 / coffee

- 가난한 최박사에게 커피를 사주세요.

'연구글 > Node.js' 카테고리의 다른 글

| "최박사, 읽는자" 가 업데이트 되었습니다. (0) | 2022.08.23 |

|---|---|

| 디스코드 TTS 봇을 만들었습니다. (0) | 2022.07.31 |

| BLIND SQL Injection 빰빰빰 빠바바밤!!!! v 1.4 업데이트 했습니다. (0) | 2020.09.22 |

| BLIND SQL Injection 빰빰빰 빠바바밤!!!! v 1.3 업데이트 (0) | 2020.08.24 |

| BLIND SQL INJECTION 빰빰빰 빠바바밤!!!!을 1.2로 업데이트 했습니다. (0) | 2020.08.21 |