4번 문제에요.

배점은 134점, 이름은 login filtering 이네요.

login filterring

I have accounts. but, it's blocked.

can you login bypass filtering?

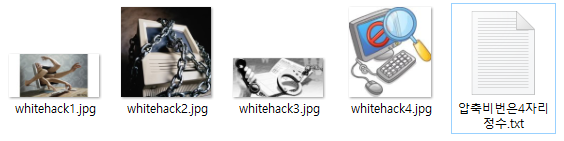

그리고 문제 이름에 맞게 로그인창이 있네요.

소스를 볼게요.

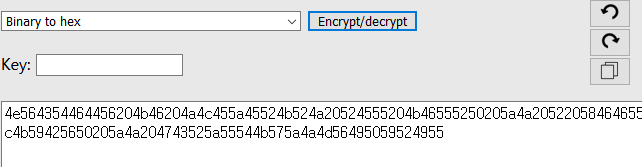

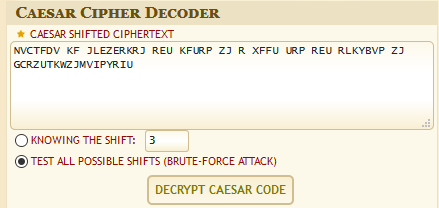

trim() 으로 공백을 제거한다음, mysql_real_escape_string() 으로 ' 같은 문자를 못쓰게해버려요.

그런데 id가 guest / blueh4g 만 아니면 되는데

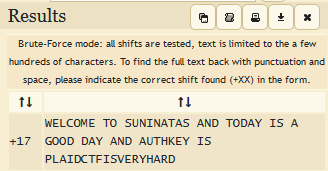

SQL에서는 guest 와 GUEST, GuEsT 가 다 같은 문자열로 취급을 해요.

즉 대소문자 구분을 안한다는거에요.

그러니 ID에

GuEsT

를 넣으면?

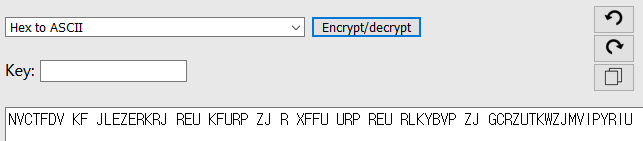

login ok

Password : 486748aa74c6165ded478aad780bfa2aaef2c1e0

빠밤!

키가 나왔네요.

'연구글 > wargame.kr' 카테고리의 다른 글

| wargame.kr 6 / fly me to the moon (0) | 2020.09.02 |

|---|---|

| wargame.kr 5 / WTF_CODE (0) | 2020.09.01 |

| wargame.kr 3 / QR CODE PUZZLE (0) | 2020.08.28 |

| wargame.kr 2 / flee button (0) | 2020.08.28 |

| wargame.kr 1 / already got (0) | 2020.08.22 |