8번 문제에요.

배점은 213점, 이름은 md5 password네요.

md5 password

md5('value', true);

md5 함수의 두번째 인자 true

어디서 많이 본거같죠?

역시 비밀번호 입력칸이 있어요.

그리고 소스보기 버튼도 있네요.

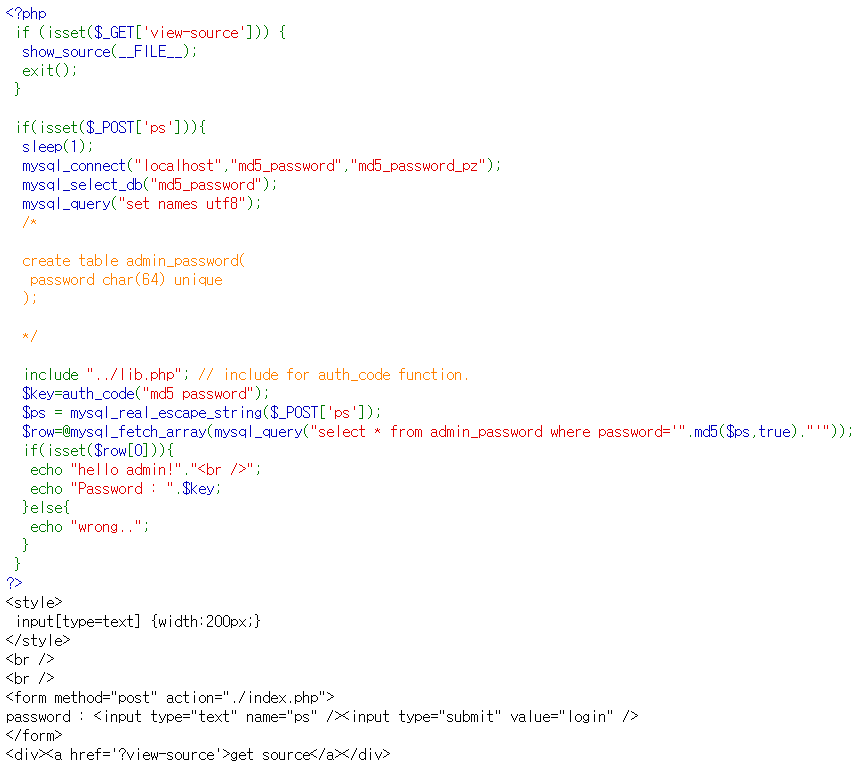

문제 이름에서 알려줬듯

"select * from admin_password where password='".md5($ps,true)."'"

식으로 쿼리를 날리네요.

이거랑 같은방식으로 풀리는 문제가 webhacking.kr 에 있어요.

두번째 인자가 true 일경우

RAW 형태로 던져주는데

md5("test") 일때

098f6bcd4621d373cade4e832627b4f6

라면,

md5("test", true) 일때

..kÍF!ÓsÊÞNƒ&'´ö

식으로 나오는거에요.그리고 쿼리문에

where pw='!@%#%!Q@#$'='(*&)%()%&'

같은게 들어오면

1=1 처럼 동작해서 모든값을 뽑아주게 되요.

07001lab.tistory.com/entry/webhackingkr-Challengeold-51-DB

webhacking.kr Challenge(old) 51 / DB

51번 문제에요. 배점은 250점, 분야는 DB에요. 어드민 페이지래요. 오른쪽에 소스보기 버튼이 있네요. 눌러보면 id 는 addslashes() 로, pw 는 md5() 로 만들어서 넣는데 md5() 함수의 두번째 인자가 true 네..

07001lab.tistory.com

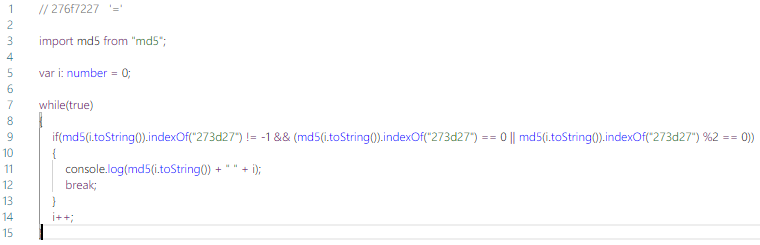

아무튼 여기서 썼던 스크립트를 그대로 들고와서

돌려보면?

1839431

이래요.

집어넣으면?

hello admin!

Password : dca1a041b3ce1c635e7648df30c75a9fcd7ef1dc

빠밤!

키가 나왔네요.

'연구글 > wargame.kr' 카테고리의 다른 글

| wargame.kr 10 / md5_compare (0) | 2020.10.21 |

|---|---|

| wargame.kr 9 / DB is really GOOD (0) | 2020.10.19 |

| wargame.kr 7 / strcmp (0) | 2020.10.07 |

| wargame.kr 6 / fly me to the moon (0) | 2020.09.02 |

| wargame.kr 5 / WTF_CODE (0) | 2020.09.01 |